Warum ist die Zwei-Faktor-Authentifizierung so unglaublich umständlich und verwirrend aufgebaut?

Ernsthaft, wer hat sich da überhaupt was gedacht? Wie kann man etwas derart einfaches, wie 2FA mit einer TOTP App, derart verhunzen?

Wie um Himmels willen soll das ein Laie hinbekommen? Meine Eltern? Die Eltern des Heinlein Supports?

Hat Heinlein Support etwa noch nie 2FA bei einem der "großen" Hersteller wie Outlook365, AWS, LastPass oder sonst irgendeinem Dienst eingerichtet? Bitte dort genau hinschauen. Die machen das richtig. So dass es technisch nicht versierte Nutzer hinkriegen.

Warum ist es unmöglich, die 2FA zu aktivieren, ohne den Wiki-Artikel zu lesen?

Hey, ich bin Entwickler, Poweruser, habe dutzende 2FAs in meinem GoogleAuthenticator, besitze einen YubiKey fürs Geschäft und noch nie stand ich bei einem Dienst vor der Frage: "Ja, nuuuun, was um Himmels willen muss ich jetzt machen?"

Warum ist der zugehörige Wiki-Artikel so schlecht und unvollständig? (Siehe Anzahl negative Likes)

Warum ist nur eine Sitzung möglich?

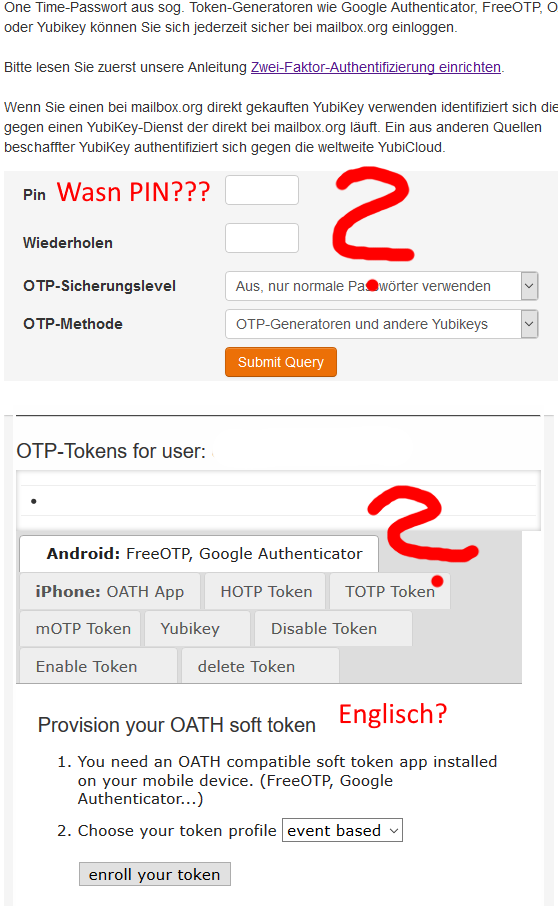

Warum muss ich mir zwingend einen PIN ausdenken?

Ich habe ein Passwort, das über 25 Zeichen hat und in einem Passwortmanager gesichert ist.

Warum muss ich diesen PIN in Kombination mit einem Token auf der Webseite eingeben?

Himmel, gehts noch? Schon mal was von 1password, lastpass, etc. gehört? Das Passwort für euren Dienst interessiert mich nicht, das wird automatisch generiert ist in diesem Jahrhundert nicht zu erraten.

Hier der normale Weg zum mitschreiben (machen Google, AWS, Azure, Github, Outlook365 so, aber die haben ja von Sicherheit keine Ahnung *Sarkasmus*):

* User besucht eure Webseite

* User gibt Nutzername und Passwort ein

* Webseite zeigt Dialog zur Abfrage des Token an

* User startet 2FA-App seiner Wahl auf Smartphone und tippt die Nummer ein

* User ist eingeloggt

Warum kann 2FA nur auf der Webseite genutzt werden? Wieso nicht auch bei Smartphone-Apps, Thunderbird, etc.? Okay, das ist klar — gibt ja keine Möglichkeit, ohne Kontrolle über die UI den zweiten Faktor abzufragen. ABER dafür wurden schon vor Jahren Anwendungsspezifische Passwörter erfunden! Schaut bei euren Kollegen von GMail nach, wie einfach und verständlich das geht. Warum gibt es dieses simple Konstrukt hier nicht?

Wie soll ich euren Dienst meinem Vater empfehlen? Der nutzt seit 10 Jahren Thunderbird und mit diesen Smartphones hat er sich auch schon angefreundet. Tolle Sache, all das. Außer wenn mal wieder ein Trojaner seine Zugangsdaten aus Thunderbird ausliest und wie wild Spam verbreitet.

Früher hieß das: "So ein Mist, Windows von Malware befreien/neu installieren,neues Passwort erstellen, das neue Passwort auf all seinen Geräten hinterlegen"

Heute sollte es sein: "Hm, das Passwort für den Windows-Rechner ist kompromittiert. Windows bereinigen, online ein neues Anwendungspasswort für sein Thunderbird erstellen, fertig. Seine anderen Geräte muss ich gar nix tun"

Was setzt mailbox.org um? Ich habe an dieser Stelle keine Ahnung, da fehlt mir der Nerv dazu, das auch noch rauszufinden. Scheint ein wilder Voodoo-Mix aus "PIN, 2FA, kein 2FA, kein Passwort, doch ein Passwort" zu sein.

Warum bekommt man so einen nutzlose Diensttexte, wenn man euren QRCode scannt? Bei normalen Anbietern taucht der gekoppelte Dienst dann unter seinem Namen (z.b. Amazon Web Services) sowie seinem Account (z.b. help@mailbox.org) in der 2FA-App auf.

Hier bekomme ich einen nichtssagenden Namen "LinOTP" und als Account "LSG0202....". Gratuliere, ihr seid der erste Dienst, bei dem ich händisch die gescannten Daten umbennen muss, den ich kann wirklich "LinOTP" nicht mit "mailbox.org" in Verbindung bringen.

Hat bei der Verwaltung der erstellten Tokens eurer Webdesigner einen Schlaganfall gehabt, oder durfte das der Werksstudent machen? Das löschen von Tokens ist ja so verwirrend, das man da einen Schreikrampf bekommt.

Sreenshot Website

Wenn Gmail, Office365 oder sonstige Firmen derart umständlich bei 2FA wären, hätten die in Kürze keine Kunden mehr — oder riesige Sicherheitsprobleme, weil die Kunden überfordert wären, 2FA einzurichten.

Gott, warum habe ich zuerst 12€ gezahlt und erst dann 2FA aktiviert? So ein Murks. Werde wohl Posteo ausprobieren müssen. Die werden das doch hoffentlich nicht auch so verhunzt haben.

Ich habe die gleiche Frage

Ich habe die gleiche Frage

Well Done! Kann ich nur so unterschreiben!

Well Done! Kann ich nur so unterschreiben!

Deine Kritik am Einstellungs-Interface kannn ich so unterschreiben. ABER:

Ich finde das Einloggen mit PIN+OTP genial gelöst und würde hier dran überhaupt nichts verändern!

Ich nutze ebenfalls Lastpass als Passwortmanager und habe bei allen Diensten starke Passwörter, diese kann ich mir leider aber nicht merken. Eine 4-stellige PIN schon.

Wenn ich mich jetzt unterwegs in meinen mailbox.org Account einloggen möchte, brauche ich nur die 4stellige PIN zu behalten und kann mich sicher einloggen. Da die 4stellige PIN ohne OTP absolut nutzlos ist, brauche ich mir auch keine Sorgen um Keylogger machen. Ich muss der Maschine also nicht vertrauen.

Wenn es jetzt so wie von dir vorgeschlagen abläuft und ich mich mit meinem PW und dem OTP einlogge, dann kann ein Keylogger das mitgeschnittene PW nutzen um sich per IMAP mit meinem Account zu verbinden. Also eine wirkliche Schlechterstellung gegenüber dem aktuellem System.

Klar kann man jetzt sagen, dann deaktiviert man halt das zentrale PW für IMAP und lässt nur noch App-Sperzifische PW zu, dass muss man dann aber auch tun! Insgesamt würde dadurch die Usability und die "Oma/Eltern-Nutzbarkeit" aber sicherlich auch nicht erhöht werden.

Das PW für den 2.Faktor muss egal auf welche Login Art (Web/IMAP) ohne ein zugehöriges OTP nutzlos sein, sonst habe ich den Vorteil von OTPs gleich wieder verloren. Zusätzlich sollte (zumindest für mich) dieses PW leicht zu merken sein, so dass ich auch von Unterwegs ohne Passwortmanager an meine Emails komme.

Deine Kritik am Einstellungs-Interface kannn ich so unterschreiben. ABER:

Ich finde das Einloggen mit PIN+OTP genial gelöst und würde hier dran überhaupt nichts verändern!

Ich nutze ebenfalls Lastpass als Passwortmanager und habe bei allen Diensten starke Passwörter, diese kann ich mir leider aber nicht merken. Eine 4-stellige PIN schon.

Wenn ich mich jetzt unterwegs in meinen mailbox.org Account einloggen möchte, brauche ich nur die 4stellige PIN zu behalten und kann mich sicher einloggen. Da die 4stellige PIN ohne OTP absolut nutzlos ist, brauche ich mir auch keine Sorgen um Keylogger machen. Ich muss der Maschine also nicht vertrauen.

Wenn es jetzt so wie von dir vorgeschlagen abläuft und ich mich mit meinem PW und dem OTP einlogge, dann kann ein Keylogger das mitgeschnittene PW nutzen um sich per IMAP mit meinem Account zu verbinden. Also eine wirkliche Schlechterstellung gegenüber dem aktuellem System.

Klar kann man jetzt sagen, dann deaktiviert man halt das zentrale PW für IMAP und lässt nur noch App-Sperzifische PW zu, dass muss man dann aber auch tun! Insgesamt würde dadurch die Usability und die "Oma/Eltern-Nutzbarkeit" aber sicherlich auch nicht erhöht werden.

Das PW für den 2.Faktor muss egal auf welche Login Art (Web/IMAP) ohne ein zugehöriges OTP nutzlos sein, sonst habe ich den Vorteil von OTPs gleich wieder verloren. Zusätzlich sollte (zumindest für mich) dieses PW leicht zu merken sein, so dass ich auch von Unterwegs ohne Passwortmanager an meine Emails komme.

Zu dem Stichwort Posteo ausprobieren:

Dazu gibt es eine Kritik im Privacy-Handbuch.

https://www.privacy-handbuch.de/diskussion.htm

Zu dem Stichwort Posteo ausprobieren:

Dazu gibt es eine Kritik im Privacy-Handbuch.

https://www.privacy-handbuch.de/diskussion.htm

Sicherheit und Technik kann ich nicht so beurteilen, ich finde aber das die 2FA irgendwie lieblos gestaltet ist.

Sicherheit und Technik kann ich nicht so beurteilen, ich finde aber das die 2FA irgendwie lieblos gestaltet ist.

ich glaube, solange 2FA von OpenXchange nicht gewollt ist, wird es Mailbox.org sehr schwer haben.

Man sieht ja jetzt schon das 2FA nicht durchgängig funktioniert und wenn nur mit Einschränkung der Funktionen. siehe externe Accounts.

Anbieter wie fastmail.com haben es da wohl leichter.

ich glaube, solange 2FA von OpenXchange nicht gewollt ist, wird es Mailbox.org sehr schwer haben.

Man sieht ja jetzt schon das 2FA nicht durchgängig funktioniert und wenn nur mit Einschränkung der Funktionen. siehe externe Accounts.

Anbieter wie fastmail.com haben es da wohl leichter.

Leider hat sich hier auch nach einem Jahr noch nichts geändert, oder? Schade. Habe leider eben auch schon guthaben aufgeladen, ohne diesen absolut unrunden 2FA vorher zu merken.

Leider hat sich hier auch nach einem Jahr noch nichts geändert, oder? Schade. Habe leider eben auch schon guthaben aufgeladen, ohne diesen absolut unrunden 2FA vorher zu merken.

Das System mit Pin + Token finde ich super.

Was ich aber net gut finde ist :

- das ich nicht die letzten Logins sehen kann,

- das mein PW auch für Forum etc. gilt

- das kein U2F unterstüzt wird

Das System mit Pin + Token finde ich super.

Was ich aber net gut finde ist :

- das ich nicht die letzten Logins sehen kann,

- das mein PW auch für Forum etc. gilt

- das kein U2F unterstüzt wird

ich finde wie 2FA bei mailbox.org implementiert perfekt;

was ich aber logisch jetzt nicht nachvollziehen kann, wieso bei aktiviertem 2FA man nur auf einem PC angemeldet sein kann?

sprich ich melde mich am PC zu Hause an, und lasse das laufen;

erst nach einem Abmelde/Anmeldespielchen kann ich mich in der Arbeit anmelden ...

ich finde wie 2FA bei mailbox.org implementiert perfekt;

was ich aber logisch jetzt nicht nachvollziehen kann, wieso bei aktiviertem 2FA man nur auf einem PC angemeldet sein kann?

sprich ich melde mich am PC zu Hause an, und lasse das laufen;

erst nach einem Abmelde/Anmeldespielchen kann ich mich in der Arbeit anmelden ...

Das mit den zwei Rechnern ist echt doof.... meine Frau ist Zuhause und ich auf der Arbeit.

Kann ja nicht sein das meine Frau sich erst abmelden muss damit ich mich anmelden kann. Musste die 2fa schon zwei mal wieder raus nehmen da ein einloggen nicht möglich war. Frau war am Rechner .... hat sich nicht abgemeldet und dann das Haus verlassen. Schöner wäre es den Login des 2fa auf dem vertrauenswürdigen Rechner zu speichern .

Ich hoffe inständig das dies geändert wird.

Danke

Das mit den zwei Rechnern ist echt doof.... meine Frau ist Zuhause und ich auf der Arbeit.

Kann ja nicht sein das meine Frau sich erst abmelden muss damit ich mich anmelden kann. Musste die 2fa schon zwei mal wieder raus nehmen da ein einloggen nicht möglich war. Frau war am Rechner .... hat sich nicht abgemeldet und dann das Haus verlassen. Schöner wäre es den Login des 2fa auf dem vertrauenswürdigen Rechner zu speichern .

Ich hoffe inständig das dies geändert wird.

Danke

-- Kommentar von mir gelöscht, da versehentlich an falscher Stelle geposted.

-- Kommentar von mir gelöscht, da versehentlich an falscher Stelle geposted.

Ich denke, es würde die Diskussion weiter bringen, wenn wir über konkrete Bedrohungsszenarien sprechen und wie 2FA dabei helfen kann. Das gängigste Szenario ist sicherlich, dass jemand mein Passwort herausfindet und sich damit versucht über die Weboberfläche oder IMAP einzuloggen. Wenn ich 2FA einsetze und kein App-Passwort für IMAP generiert habe, dann sollte mich 2FA hiervor schützen.

Wenn ich für IMAP ein App-Passwort generiert habe und jemand dieses Passwort herausfindet, dann schützt mich 2FA nicht mehr. Auch, wenn App Passwörter die 2FA umgehen, so werden sie oft nur einmal in ein Programm eingegeben und nicht nochmal extra irgendwo gespeichert. D.h. ich glaube die Gefahr das jemand mein Standard-Passwort herausfindet ist vermutlich höher als die für ein App-Passwort, weil ich mein Standard-Passwort unter Umständen auf einem fremden Rechner eingebe, der kompromittiert ist. Ein App-Passwort gebe ich nur einmal auf meinem eigenen Rechner oder Handy ein. Auch der kann natürlich kompromittiert sein, aber ich habe doch wesentlich mehr Kontrolle als über einen fremden Rechner.

Zudem kann ich App-Passwörter jeder Zeit wieder löschen ohne den gesamten Zugriff auf mein Postfach zu verlieren. App-Passwörter funktionieren zudem nur bei IMAP und können nicht dazu verwendet werden über die Weboberfläche in meinen Account einzuloggen. Von daher würde ich nicht sagen das die Möglichkeit von App-Passwörtern nicht die gesamte 2FA unnütz macht.

Ein Feature das ich für besonders Hilfreich halte ist die Benachrichtigung über SMS wenn jemand sich zum ersten Mal von einem neuen Gerät anmeldet. Es scheint so das mailbox mit der Anzeige der aktiven Clients auch schon teilweise unterstützt. Was jetzt noch fehlt ist die automatische Benachrichtigung per SMS. Vielleicht ist das ja ein Kompromiss mit dem alle Seite leben können.

Schöne Grüße

Stephan

Ich denke, es würde die Diskussion weiter bringen, wenn wir über konkrete Bedrohungsszenarien sprechen und wie 2FA dabei helfen kann. Das gängigste Szenario ist sicherlich, dass jemand mein Passwort herausfindet und sich damit versucht über die Weboberfläche oder IMAP einzuloggen. Wenn ich 2FA einsetze und kein App-Passwort für IMAP generiert habe, dann sollte mich 2FA hiervor schützen.

Wenn ich für IMAP ein App-Passwort generiert habe und jemand dieses Passwort herausfindet, dann schützt mich 2FA nicht mehr. Auch, wenn App Passwörter die 2FA umgehen, so werden sie oft nur einmal in ein Programm eingegeben und nicht nochmal extra irgendwo gespeichert. D.h. ich glaube die Gefahr das jemand mein Standard-Passwort herausfindet ist vermutlich höher als die für ein App-Passwort, weil ich mein Standard-Passwort unter Umständen auf einem fremden Rechner eingebe, der kompromittiert ist. Ein App-Passwort gebe ich nur einmal auf meinem eigenen Rechner oder Handy ein. Auch der kann natürlich kompromittiert sein, aber ich habe doch wesentlich mehr Kontrolle als über einen fremden Rechner.

Zudem kann ich App-Passwörter jeder Zeit wieder löschen ohne den gesamten Zugriff auf mein Postfach zu verlieren. App-Passwörter funktionieren zudem nur bei IMAP und können nicht dazu verwendet werden über die Weboberfläche in meinen Account einzuloggen. Von daher würde ich nicht sagen das die Möglichkeit von App-Passwörtern nicht die gesamte 2FA unnütz macht.

Ein Feature das ich für besonders Hilfreich halte ist die Benachrichtigung über SMS wenn jemand sich zum ersten Mal von einem neuen Gerät anmeldet. Es scheint so das mailbox mit der Anzeige der aktiven Clients auch schon teilweise unterstützt. Was jetzt noch fehlt ist die automatische Benachrichtigung per SMS. Vielleicht ist das ja ein Kompromiss mit dem alle Seite leben können.

Schöne Grüße

Stephan

Ich finde auch, dass die 2FA hier auch katastrophal umgesetzt ist. Selbst das Einrichten ist eine Kunst für sich.

Ich finde auch, dass die 2FA hier auch katastrophal umgesetzt ist. Selbst das Einrichten ist eine Kunst für sich.

Oh, der Thread ist erst vier Jahre alt! :-) Aber vielleicht kommt etwas Neues (Keycloak?) bei der Einführung von Opentalk.

Oh, der Thread ist erst vier Jahre alt! :-) Aber vielleicht kommt etwas Neues (Keycloak?) bei der Einführung von Opentalk.

Vielleicht oder vielleicht auch nicht. Insgesamt aber ein Trauerspiel

Vielleicht oder vielleicht auch nicht. Insgesamt aber ein Trauerspiel

... soll da noch etwas passieren? Langsam ist es ja wirklich ein Witz ...

... soll da noch etwas passieren? Langsam ist es ja wirklich ein Witz ...

Ob da noch was kommt?

Ob da noch was kommt?

Ich bin auch mal neugierig. Der Chef hat ja schon letztes Jahr Verbesserungen noch für 2022 angekündigt, die ich nicht wahrnehmen kann.

Ich bin auch mal neugierig. Der Chef hat ja schon letztes Jahr Verbesserungen noch für 2022 angekündigt, die ich nicht wahrnehmen kann.

Hallo Peer Heinlein [mailbox.org], wann können wir mit einer bedienbaren 2FA rechnen, bei der man das Passwort nicht bei jedem Login neu manuell zusammenstellen muss?

In der Praxis führt das dazu, da 2FA weiter optional bleibt, dass gar keine 2FA eingesetzt wird und eine Masse an Anwendern bei single factor authentication bleibt und Anwender unzufrieden Mailbox.org wegen einer nicht vorhandenen bedienbaren 2FA verlassen müssen, wenn sie eine vernünftig bedienbare 2FA haben wollen.

Hallo Peer Heinlein [mailbox.org], wann können wir mit einer bedienbaren 2FA rechnen, bei der man das Passwort nicht bei jedem Login neu manuell zusammenstellen muss?

In der Praxis führt das dazu, da 2FA weiter optional bleibt, dass gar keine 2FA eingesetzt wird und eine Masse an Anwendern bei single factor authentication bleibt und Anwender unzufrieden Mailbox.org wegen einer nicht vorhandenen bedienbaren 2FA verlassen müssen, wenn sie eine vernünftig bedienbare 2FA haben wollen.

Wenn die Umstellung auf das "neue" Open Xchange durch ist und das Team dann anfängt, vielleicht haben wir Glück und die 2FA ändert sich ebenfalls noch in diesem Jahr?

Dem stimme ich übrigens 100% zu: "[...] gar keine 2FA eingesetzt wird". Hat man einen Passwortmanager mit "AutoFill"-Funktion, der dann auch noch die OTP verwaltet und automatisch einfügt (Bitwarden beispielsweise), wird man sich kaum die Mühe machen wollen noch manuell was bei Mailbox.org einzutippen. Resultat: Kein 2FA und dann kaum als Hauptkonto nutzbar :((

Wenn die Umstellung auf das "neue" Open Xchange durch ist und das Team dann anfängt, vielleicht haben wir Glück und die 2FA ändert sich ebenfalls noch in diesem Jahr?

Dem stimme ich übrigens 100% zu: "[...] gar keine 2FA eingesetzt wird". Hat man einen Passwortmanager mit "AutoFill"-Funktion, der dann auch noch die OTP verwaltet und automatisch einfügt (Bitwarden beispielsweise), wird man sich kaum die Mühe machen wollen noch manuell was bei Mailbox.org einzutippen. Resultat: Kein 2FA und dann kaum als Hauptkonto nutzbar :((

Im Blog von mailbox.org wurde heute das Beta-Programm angekündigt. Darin lässt sich jetzt "Login 2.0" aktivieren, was die gewohnte Nutzung von TOTP-Tokens ermöglicht.

Ich habe es gerade aktiviert: Nach dem Eingeben der Mailadresse auf der Login-Seite wird man auf ein Keycloak umgeleitet, das im Anschluss die Abfrage des Tokens übernimmt.

Im Blog von mailbox.org wurde heute das Beta-Programm angekündigt. Darin lässt sich jetzt "Login 2.0" aktivieren, was die gewohnte Nutzung von TOTP-Tokens ermöglicht.

Ich habe es gerade aktiviert: Nach dem Eingeben der Mailadresse auf der Login-Seite wird man auf ein Keycloak umgeleitet, das im Anschluss die Abfrage des Tokens übernimmt.

Die Ankündigung klingt, als ob weder für IMAP noch für XMPP App-Passwörter geplant sind. :-(

Die Ankündigung klingt, als ob weder für IMAP noch für XMPP App-Passwörter geplant sind. :-(

@333:

Dazu wird im von Stephan verlinkten Artikel dies erwähnt:

Externe E-Mail-Clients mit IMAP oder SMTP benötigen weiterhin das normale Kundenpasswort (ohne 2FA) Zu einem späteren Zeipunkt werden wir die Option "hohes Sicherheitslevel" (IMAP deaktivieren) einführen.---

Ein paar nützliche Links:

@333:

Dazu wird im von Stephan verlinkten Artikel dies erwähnt:

Externe E-Mail-Clients mit IMAP oder SMTP benötigen weiterhin das normale Kundenpasswort (ohne 2FA) Zu einem späteren Zeipunkt werden wir die Option "hohes Sicherheitslevel" (IMAP deaktivieren) einführen.---

Ein paar nützliche Links:

Ja genau, das klingt für mich so, als ob für IMAP/SMTP keine App-Passwörter geplant sind und man sich perspektivisch auch nur entscheiden kann, diesen Zugang komplett zu deaktivieren. Für XMPP gibt es überhaupt keine Option.

Ich gehe davon aus, dass protokollbedingt bei den beiden genannten Fällen auch keine 2FA möglich ist. So sehr ich die Verbesserungen bei der Authentifizierung begrüße: Wenn es keine echten App-Passwörter für IMAP/SMTP + XMPP gibt, nützt mir das auf mobilen Geräten leider überhaupt nichts...

Ja genau, das klingt für mich so, als ob für IMAP/SMTP keine App-Passwörter geplant sind und man sich perspektivisch auch nur entscheiden kann, diesen Zugang komplett zu deaktivieren. Für XMPP gibt es überhaupt keine Option.

Ich gehe davon aus, dass protokollbedingt bei den beiden genannten Fällen auch keine 2FA möglich ist. So sehr ich die Verbesserungen bei der Authentifizierung begrüße: Wenn es keine echten App-Passwörter für IMAP/SMTP + XMPP gibt, nützt mir das auf mobilen Geräten leider überhaupt nichts...

Mit der am 11.06.2024 gestarteten Beta-Phase für die zunächst fokussierten Login-Mechanismen fehlt leider die Implementierung von Passkeys. Gibt es hierfür Pläne? Darauf hatte ich gehofft.

Mit der am 11.06.2024 gestarteten Beta-Phase für die zunächst fokussierten Login-Mechanismen fehlt leider die Implementierung von Passkeys. Gibt es hierfür Pläne? Darauf hatte ich gehofft.

Kommentare wurden auf dieser Seite deaktiviert! Bitte benutzen Sie für einzelne Themen auch separate Einträge, da wir diese dann einzeln mit einem Status versehen können. Ein Sammelthema ist unnötig unübersichtlich.